VI. Configuration▲

Depuis Exchange 2007, les serveurs sont intégralement administrables via Powershell. Le mode graphique de l'administration d'Exchange pilote en fait les cmdlets Powershell. Il est donc possible d'associer une commande Powershell à chaque action en mode graphique. L'inverse n'est cependant pas vrai : certaines choses ne sont faisables qu'en Powershell.

VI-A. DNS▲

Afin de rendre possible l'accès à votre serveur avec d'autres noms que le nom de machine, il est nécessaire d'ajouter des alias dans votre DNS (celui installé sur votre Active Directory par exemple). Le but est également de proposer une seule adresse d'accès à vos utilisateurs, qu'ils soient dans l'entreprise ou à l'extérieur. Il est en effet préférable de retenir que l'accès webmail est sur https://mail.monentreprise.fr quelque soit l'endroit où l'on est, que de retenir https://exchange.domainead.adds pour l'accès interne et https://mail.monentreprise.fr pour les accès externes.

VI-A-1. Autodiscover▲

Si vous souhaitez utiliser Autodiscover, il suffit de créer un alias Autodiscover pointant sur votre serveur CAS. Dans la console de gestion de votre DNS interne, créez un enregistrement CNAME dans la zone publique (à usage privé). Ici, je fais pointer Autodiscover.todorovic.fr vers exchange.todorovic.adds : seuls les clients étant dans le réseau de l'entreprise pourront accéder à cet alias.

VI-A-2. OWA, Outlook Anywhere▲

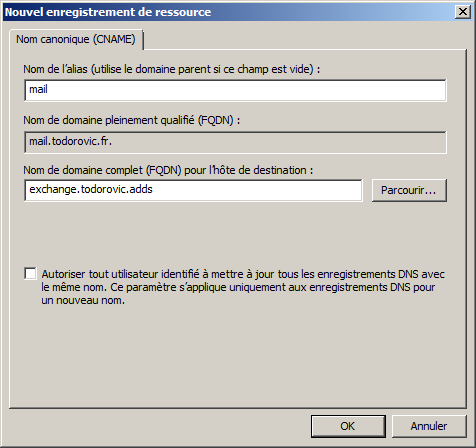

Par défaut, les accès OWA et Outlook Anywhere sont communs en termes de nom de serveur. Dans l'architecture que je propose, OWA et Outlook Anywhere sont accessibles via mail.todorovic.fr. On va donc créer l'alias pour les utilisateurs à l'intérieur de l'entreprise.

Si vous souhaitez donner l'accès OWA via un autre nom que l'accès Outlook Anywhere, pensez à inclure ce nouveau nom alternatif dans le certificat que l'on va créer un peu plus loin.

VI-A-3. Enregistrement MX▲

L'enregistrement MX va permettre aux autres serveurs email d'Internet de trouver votre serveur SMTP. Dans votre DNS public, il faudra créer un enregistrement A qui désignera votre serveur SMTP. Le choix du nom est libre. Vous devrez indiquer dans cet enregistrement A l'IP publique pour accéder à votre serveur.

Vous devrez ensuite créer un enregistrement MX. Cet enregistrement (nommé généralement mx.monentreprise.fr ou mail.monentreprise.fr) est en fait un pointeur vers vos serveurs SMTP. Vous devrez donc indiquer le nom de votre serveur SMTP (créé précédemment avec l'enregistrement A) et le poids (ou priorité) de cet enregistrement.

La pondération de l'enregistrement permet d'avoir des serveurs de backup si toutefois votre serveur STMP devient indisponible. Plus le poids d'un enregistrement est faible, plus cet enregistrement aura de « valeur ». Les serveurs SMTP essaieront de contacter les serveurs de poids faible avant les serveurs de poids fort. Pensez donc à correctement indiquer vos poids dans votre DNS. Ne donnez pas un poids trop faible (afin de pouvoir mettre des serveurs plus prioritaires) ni trop fort (pour pouvoir mettre des serveurs de backup).

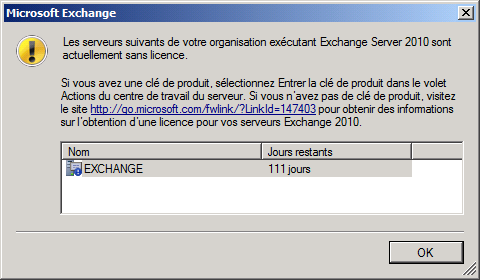

VI-B. Passage en mode avec licence▲

Lors de l'installation, l'assistant ne demande pas la clé Exchange. Vous devez l'entrer manuellement après l'installation du serveur. Si vous ne le faites pas, vous serez alors en mode d'évaluation de 120 jours (toutes les fonctionnalités sont accessibles durant ce temps).

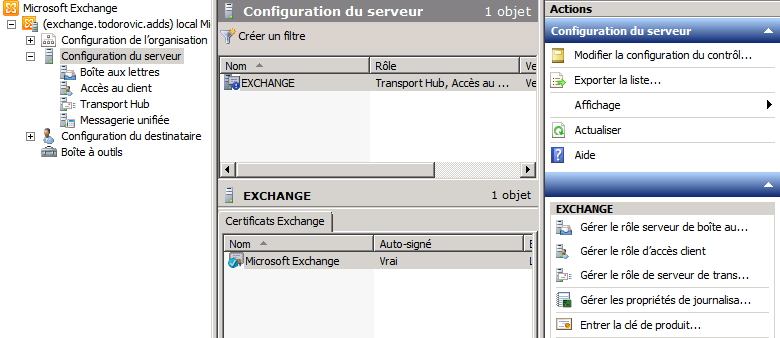

Pour entrer votre clé de licence, vous avez deux moyens : en mode graphique ou en Powershell. En mode graphique, ouvrez (nom_serveur) local Microsoft Exchange, Configuration serveur. Dans le panneau de droite, cliquez sur Entrer la clé de produit.

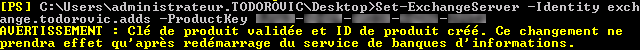

L'autre méthode est de passer par Powershell. Ouvrez Exchange Management Shell (EMS) puis exécutez :

Set-ExchangeServer -Identity exchange.todorovic.adds -ProductKey XXXXX-XXXXX-XXXXX-XXXXX-XXXXXVotre clé va alors être validée et vous serez prévenu qu'il faut redémarrer le service Banque d'informations d'Exchange pour prendre en compte ce changement. Il faudra en effet redémarrer ce service si votre serveur héberge le rôle Mailbox, ce qui est le cas dans cet article.

Pour redémarrer le service banque d'informations, vous pouvez redémarrer le service via la MMC ou en Powershell.

Restart-Service msexchangeisVotre serveur est maintenant avec une licence valide et active.

VI-C. Création et assignation du certificat▲

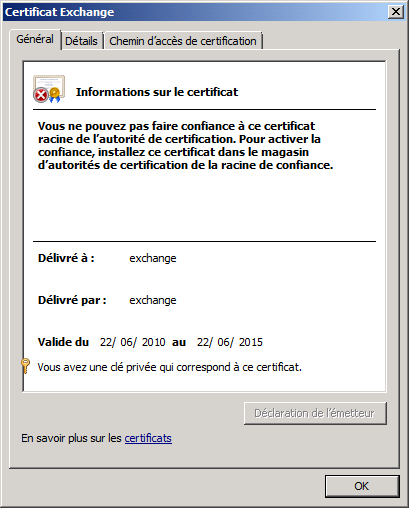

Par défaut, Exchange se crée un certificat autosigné qu'il assigne aux différents services. Le problème de ce genre de certificat est qu'on ne peut pas lui faire confiance. Par exemple, si mon serveur vous dit qu'il s'est autoproclamé www.votrebanque.fr (alors qu'en réalité c'est www.voleur-de-compte-bancaire.fr), allez-vous lui faire confiance ? J'espère pour vous que non. Le certificat étant autosigné, il est réputé comme n'étant pas de confiance : vous aurez alors constamment des erreurs de validation SSL lors des différents accès au serveur.

C'est pour cela que l'on va créer un certificat signé par notre autorité de certification interne (ou une autorité tierce de confiance). Nos collaborateurs font confiance à notre autorité de certification interne (distribution du certificat racine par GPO), ils n'auront donc pas de problème de validation. Voyons comment faire.

La génération du certificat signé peut se faire de différentes manières. Pour ma part, j'utilise la ligne de commande et certreq. Cette méthode a l'avantage de fonctionner avec des PKI sous Windows 2003, 2008 et 2008 R2. Vous trouverez plus d'informations sur cette méthode sur mon blog : Comment générer un certificat en ligne de commande ?.

Je vais utiliser un fichier texte nommé exchange.todorovic.adds.inf dont le contenu est ci-dessous. Le nom commun du certificat est le nom complet du serveur à savoir exchange.todorovic.adds. Les noms alternatifs (SAN) sont exchange.todorovic.adds(=FQDN du serveur), Autodiscover.todorovic.fr, mail.todorovic.fr et um.todorovic.adds. Il est important de noter que tout ceci est réalisé sur le compte de l'ordinateur (MachineKeySet=TRUE).

[Version]

Signature="$Windows NT$"

[NewRequest]

FriendlyName="Exchange Interne"

Subject="CN=exchange.todorovic.adds"

KeyLength=1024

Exportable=FALSE

MachineKeySet=TRUE

PrivateKeyArchive=FALSE

KeyUsage=0xa0

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1

OID=1.3.6.1.5.5.7.3.2

[RequestAttributes]

CertificateTemplate=WebServer

SAN="dns=exchange.todorovic.adds&dns=Autodiscover.todorovic.fr&dns=mail.todorovic.fr&dns=um.todorovic.adds"Pourquoi répéter le nom du serveur Exchange ? Il est obligatoire d'avoir un nom de certificat. Nous utilisons les extensions SAN, cela change le comportement de la lecture du certificat. Dès que vous ajoutez l'attribut SAN à un certificat, son nom commun est ignoré. Il est donc nécessaire de dupliquer le nom complet du serveur Exchange sinon lors de l'Autodiscover sur Outlook, vous serez averti que le nom présenté est différent du nom du certificat alors que le nom est correct.

En ligne de commande, exécutez :

certreq -new exchange.todorovic.adds.inf exchange.todorovic.adds.req

certreq -submit exchange.todorovic.adds.req exchange.todorovic.adds.crt

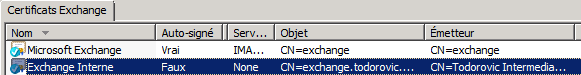

certreq -accept exchange.todorovic.adds.crtLa première ligne crée une nouvelle clé privée et la demande de certificat associée. La deuxième ligne soumet le certificat à l'autorité de certification connue et enregistre le certificat. La dernière associe le certificat à la clé privée dans le magasin personnel de l'ordinateur. Si vous allez dans la configuration serveur (là où on peut entrer la clé produit), vous trouverez alors un nouveau certificat non autosigné.

Il ne reste plus qu'à assigner le certificat aux services Exchange. Vous pouvez le faire en mode graphique ou Powershell.

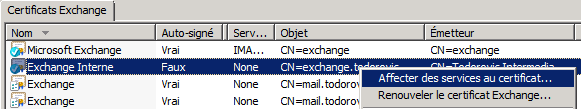

Dans la configuration serveur, faites un clic droit sur le certificat que vous venez de créer puis Affecter des services au certificat.

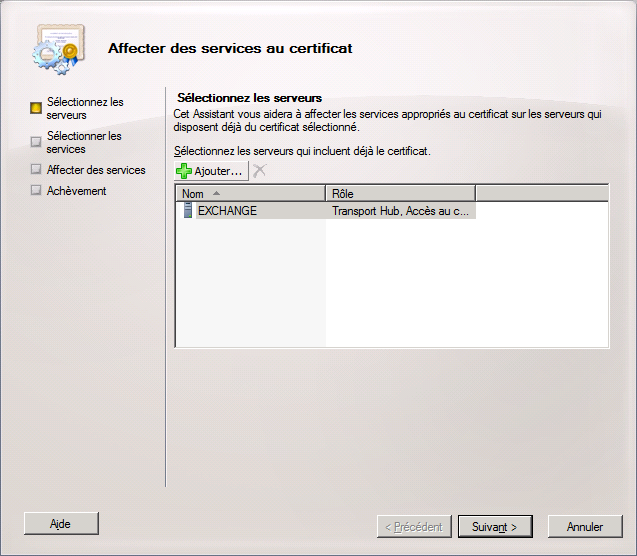

Pour commencer, vous devrez sélectionner le ou les serveurs auxquels vous souhaitez attribuer les certificats.

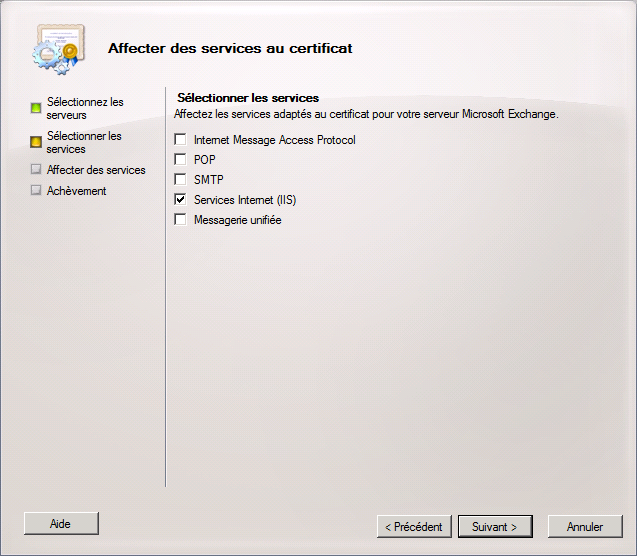

Vous devrez ensuite sélectionner les services que vous souhaitez sécuriser avec ce certificat. Je ne souhaite pas utiliser IMAP ni POP donc je ne vais pas les sélectionner. Je ne vais pas sécuriser SMTP, mais cela est possible, notamment si vous avez des partenaires ou clients (au sens commercial et non réseau) qui vous envoient des documents confidentiels. Je sélectionne IIS qui gère Autodiscover, OWA et Outlook Anywhere dans une certaine limite. Le rôle de messagerie unifiée n'étant pas installé, il est inutile d'y assigner le certificat.

Un bref résumé sera affiché. Cliquez sur Affecter pour finir l'affectation.

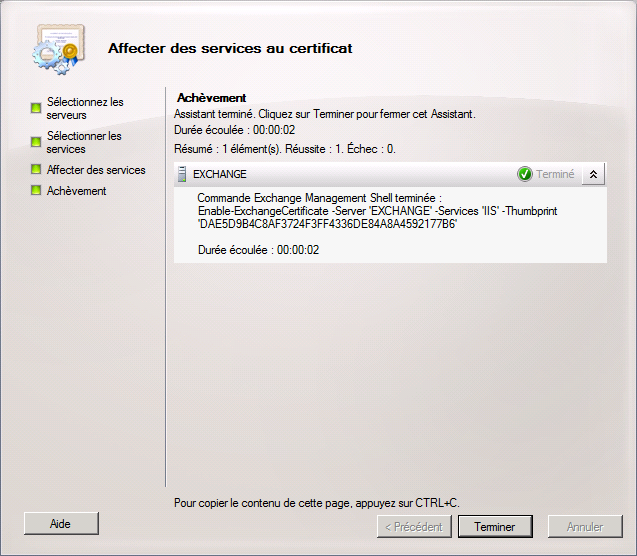

Comme vous pouvez le voir, la commande Powershell est ici montrée. Pour assigner les services au certificat en Powershell, vous devrez d'abord récupérer l'empreinte numérique du certificat. Cela est possible grâce à Powershell.

Get-ExchangeCertificate | fl Thumbprint,FriendlyName,Subject

Enable-ExchangeCertificate -Server "Exchange" -Services "IIS" -Thumbprint "DAE5D9B4C8AF3724F3FF4336DE84A8A4592177B6"La première ligne va vous permettre d'afficher les certificats valides pour Exchange et également d'identifier votre certificat. Ce qui nous intéresse est l'empreinte numérique (Thumbprint). C'est grâce à cela que le certificat est identifié de manière unique.

La deuxième ligne assigne le service IIS du serveur nommé Exchange au certificat dont le thumbprint correspond à celui entré. Les différents services sont dans la liste ci-dessous. Si vous souhaitez assigner plusieurs services au certificat, vous devrez les séparer par des virgules (-Services « IIS,UM »).

- IMAP

- POP

- IIS

- SMTP

- UM

Si vous changez les services assignés à un certificat, vous devrez redémarrer ces services. Dans le cas présent, il faudra redémarrer IIS.

VI-D. Envoi/réception d'emails : sans serveur Edge▲

Par défaut, Exchange ne va pas permettre l'envoi/réception d'emails sur Internet. Voyons comment configurer le serveur pour changer ce comportement.

VI-D-1. Connecteur d'envoi▲

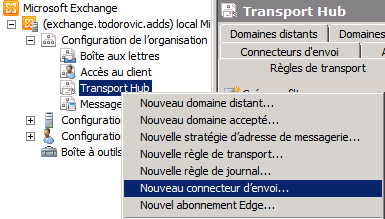

La création d'un connecteur d'envoi va permettre d'envoyer des emails vers une destination donnée. Sans ce connecteur, l'envoi d'emails à destination d'Internet sera indisponible. Voyons comment créer ce connecteur.

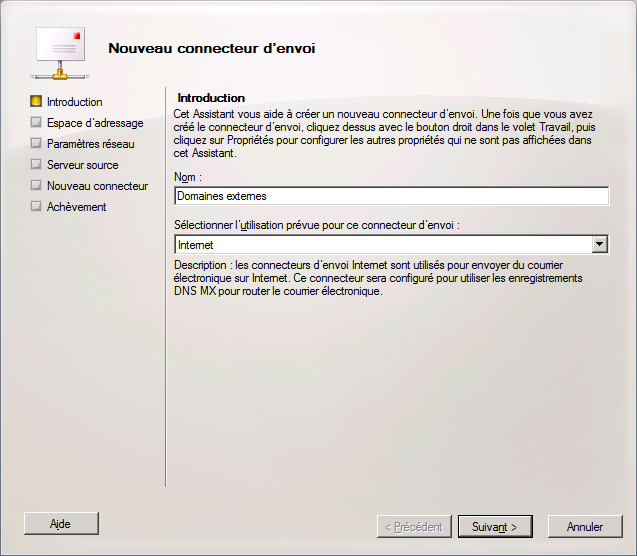

Ce connecteur se configure dans le rôle Transport Hub de l'organisation. Ouvrez le rôle dans l'organisation Exchange. Faites un clic droit puis cliquez sur Nouveau connecteur d'envoi.

La première étape va consister à nommer votre connecteur et à indiquer le type d'usage (personnalisé, interne, Internet, partenaire). Ce connecteur est destiné à envoyer des emails sur Internet, il faut donc choisir le type correspondant.

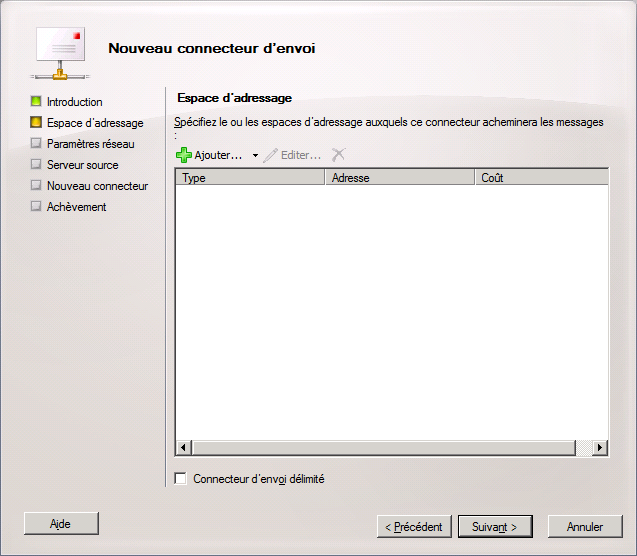

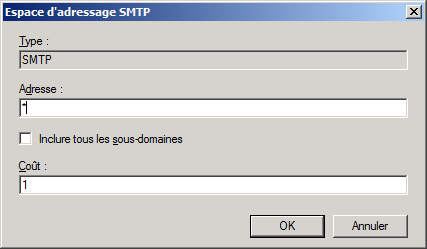

Il faudra ensuite définir l'espace d'adressage du connecteur : il s'agit des domaines vers lesquels le connecteur pourra envoyer des emails. Grâce à cela, vous pourrez forcer l'envoi de messages à destination d'un domaine particulier vers un serveur particulier. Ici, le connecteur sera général : il sera possible d'envoyer des emails à tous les domaines. Cliquez sur Ajouter.

Dans « Adresse », vous pourrez préciser un domaine ou un wildcard (tous les domaines). Si vous définissez un domaine (entreprise.fr), il sera possible d'autoriser ou non les envois à destination des sous-domaines. Enfin, vous pourrez définir un coût. Cela sera utile lors de la détermination du routage du message si vous souhaitez créer plusieurs connecteurs d'envoi.

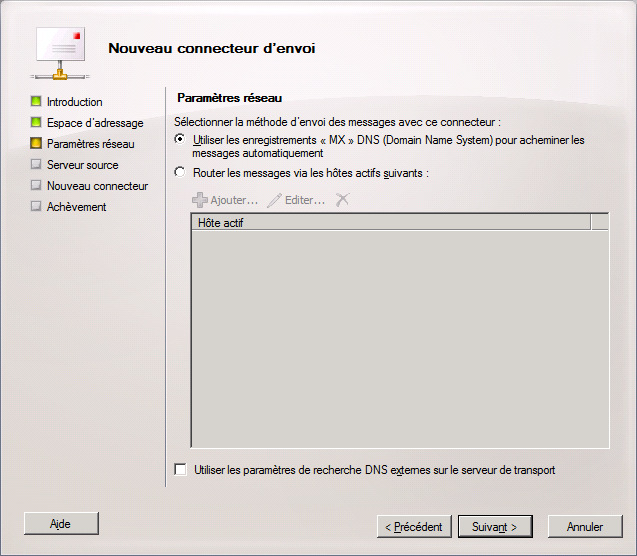

Vous devrez ensuite indiquer si vous souhaitez utiliser les enregistrements MX des domaines pour envoyer les emails automatiquement ou si vous souhaitez faire passer les messages par un hôte particulier (hygiène de messagerie par exemple). Nous sommes dans une configuration sans serveur d'hygiène donc il faut choisir l'utilisation des enregistrements MX des DNS.

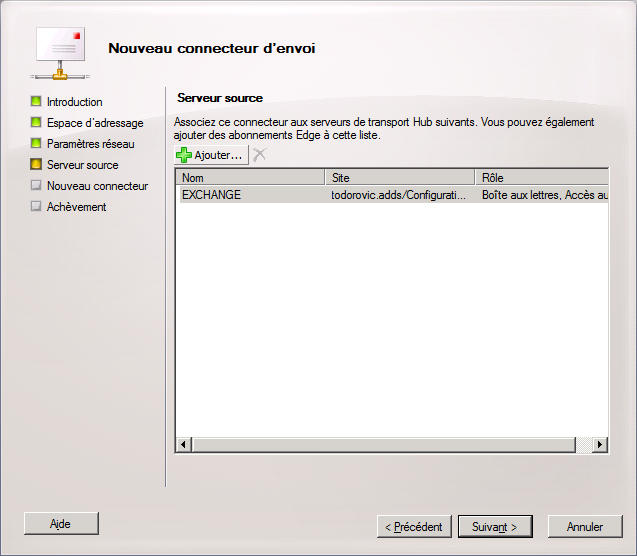

Puisque le connecteur d'envoi est géré au niveau de l'organisation, vous devrez sélectionner quels serveurs Transport Hub utiliseront ce connecteur.

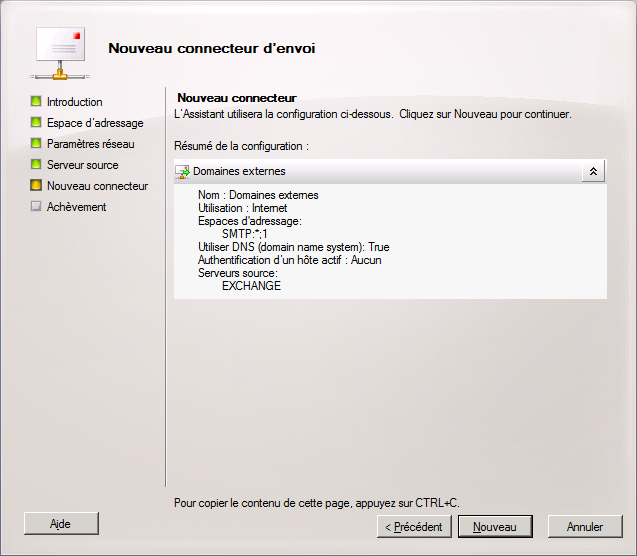

Un résumé sera affiché, cliquez sur Suivant pour créer le connecteur.

Il sera possible de créer ce connecteur via EMS. La commande est indiquée ci-dessous.

Vous pouvez maintenant envoyer des emails à destination d'Internet.

VI-D-2. Connecteur de réception▲

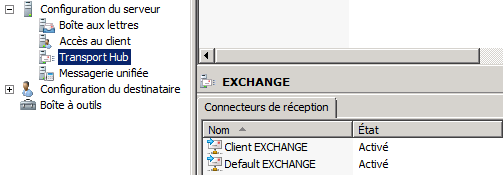

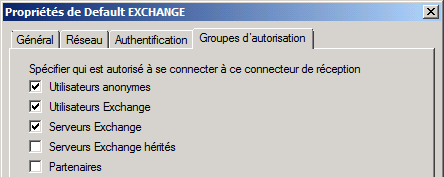

Contrairement au connecteur d'envoi, les connecteurs de réception sont gérés par serveur. Par défaut, il existe deux connecteurs de réception.

Le premier connecteur « Client EXCHANGE » permet les communications SMTPS (TCP 587) uniquement pour les utilisateurs Exchange. Le second connecteur « Default EXCHANGE » permet les communications SMTP (TCP 25) pour les utilisateurs et serveurs Exchange. Afin de permettre aux serveurs SMTP externes d'envoyer des emails à notre serveur Exchange, il va falloir modifier les autorisations du connecteur Exchange. Ouvrez les propriétés du connecteur « Default Exchange », allez dans Groupes d'autorisation puis cochez Utilisateurs anonymes. J'ai décoché Serveurs Exchange hérités : il s'agit des serveurs dits « legacy », autrement dit des serveurs Exchange anciens (2003).

Voici la commande Powershell équivalente :

Set-ReceiveConnector -PermissionGroups 'AnonymousUsers, ExchangeUsers, ExchangeServers' -Identity 'EXCHANGE\Default EXCHANGE'VI-E. Création des règles de génération d'adresses email▲

Pour commencer, il faut ajouter un nouveau domaine accepté par le serveur Exchange. Pour cela, il faut aller dans la configuration de l'organisation pour régler les paramètres du serveur de transport. Allez dans l'onglet Domaines acceptés.

Comme vous pouvez le constater, il y a déjà un domaine correspondant à votre domaine AD. Si vous êtes dans une configuration avec un domaine privé, l'ajout du nouveau domaine est obligatoire pour que votre serveur Exchange puisse communiquer avec l'extérieur.

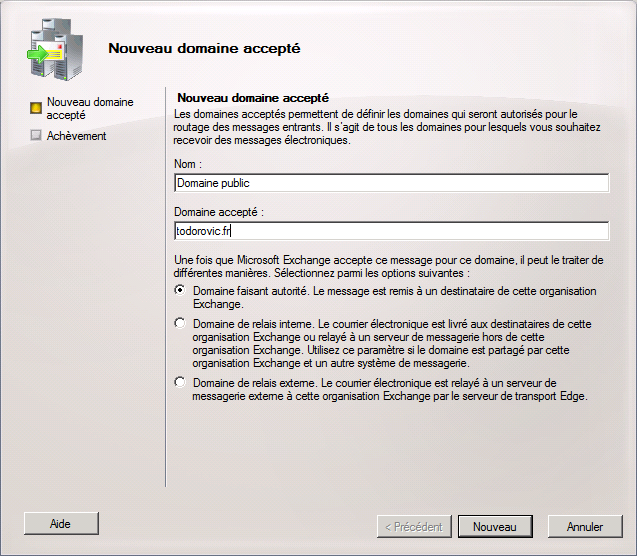

Faites un clic droit en dessous du domaine par défaut puis Nouveau domaine accepté. Donnez un nom à ce nouveau domaine puis indiquez le nom de domaine que l'organisation Exchange va accepter. Vous devrez également choisir le type de domaine (faisant autorité, relais interne ou relais externe). Par défaut, choisissez le domaine faisant autorité. Les domaines relais correspondent à des configurations particulières de votre messagerie.

Enfin cliquez sur Nouveau.

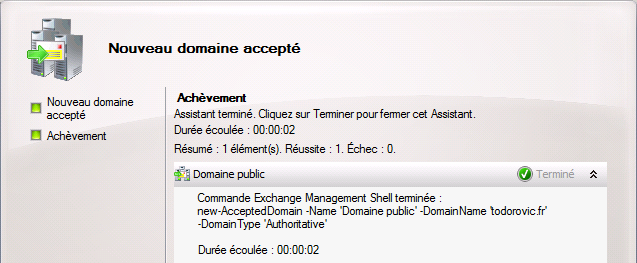

Ensuite, la création du nouveau domaine accepté aura lieu. Vous aurez alors l'équivalent en Powershell.

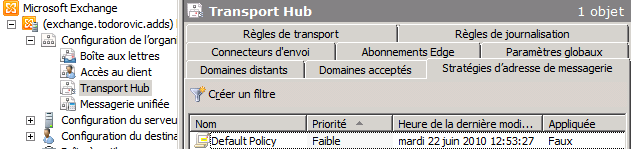

Il est maintenant possible de créer les règles de construction d'adresses email à partir des informations stockées dans Active Directory. Pour cela, allez dans les Stratégies d'adresse de messagerie dans le Transport Hub au niveau de l'organisation. Il existe une règle par défaut : les adresses de messagerie sont créées avec le domaine par défaut (todorovic.adds dans mon cas). Cette règle n'est pas appliquée à l'exception du compte ayant installé Exchange. Il n'est plus possible de modifier cette règle depuis Exchange 2010. Il faut donc en créer une nouvelle.

Pour cela, faites un clic droit en dessous de la règle par défaut puis Nouvelle stratégie d'adresse de messagerie.

Nommez votre nouvelle règle puis indiquez le conteneur (unité d'organisation) d'utilisateurs sur lequel la règle sera appliquée. Ensuite indiquez sur quels types d'objets sera appliquée la règle. Pour simplifier l'administration et n'ayant qu'un seul domaine à héberger, je peux choisir tous les types d'objets.

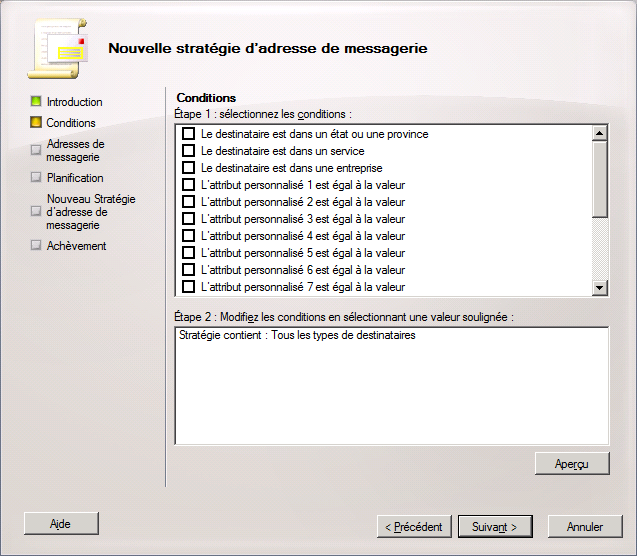

Vous pourrez ensuite préciser des conditions d'application de votre nouvelle stratégie. Ces règles sont basées sur les attributs des objets. Vous ne pouvez pas accéder à tous les attributs depuis le mode graphique. Vous pouvez en revanche définir des attributs personnalisés. Ces attributs sont numérotés, vous devrez donc documenter ces attributs afin de savoir à quoi ils correspondent.

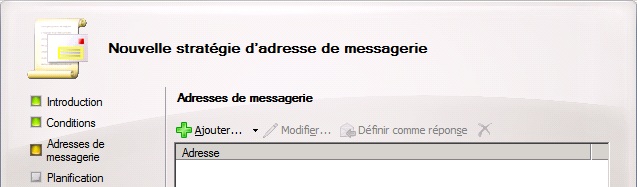

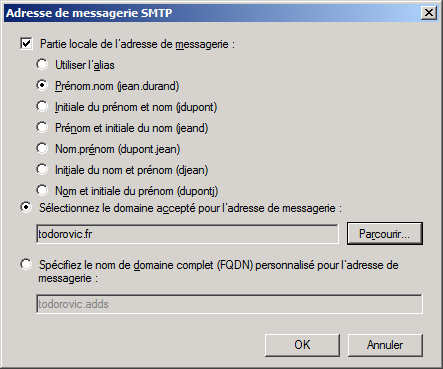

Vous devrez ensuite indiquer les règles de création d'adresses email. Il est possible de créer plusieurs adresses pour un compte en créant plusieurs règles. Cliquez sur Ajouter.

Définissez la règle comme bon vous semble. Des exemples sont là pour vous aider à voir ce que la règle donnera comme adresse.

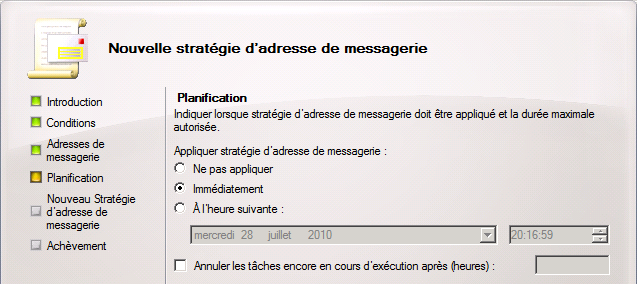

Une fois que vous avez créé les règles souhaitées, passez à la planification de l'application de la stratégie. Vous pourrez l'appliquer plus tard, immédiatement ou à un moment précis. Lorsqu'une règle est appliquée, elle sera également appliquée aux nouveaux comptes créés.

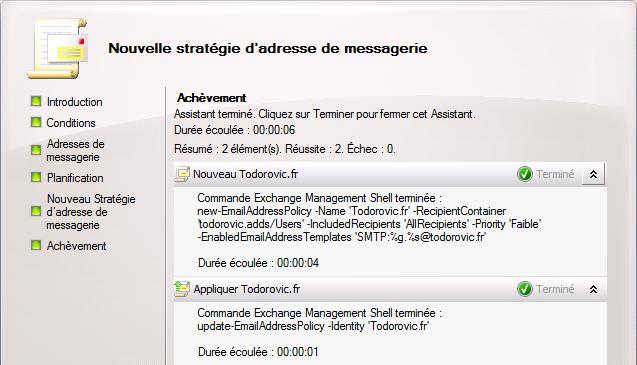

Après un résumé, vous finirez par créer la stratégie. Encore une fois, vous aurez l'équivalent Powershell indiqué.

VI-F. Création basique des comptes Exchange▲

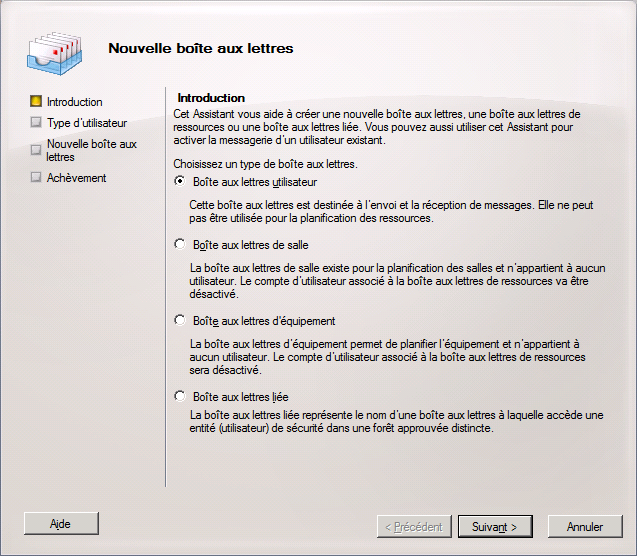

Il existe plusieurs types de boîtes aux lettres Exchange. On distingue ainsi les boîtes aux lettres d'utilisateurs des boîtes aux lettres de ressources (salle ou matériel). Les boîtes de ressources permettent la réservation de ces dernières pour des réunions. La création des boîtes de ressources et utilisateurs se fait de la même manière. Allez dans la configuration du destinataire puis Boîte aux lettres.

VI-F-1. Utilisateurs et ressources▲

VI-F-1-a. Compte AD existant▲

Pour créer un nouvel utilisateur, faites un clic droit en dessous des boîtes déjà créées puis cliquez sur Nouvelle boîte aux lettres. Sélectionnez alors Boîte aux lettres utilisateur.

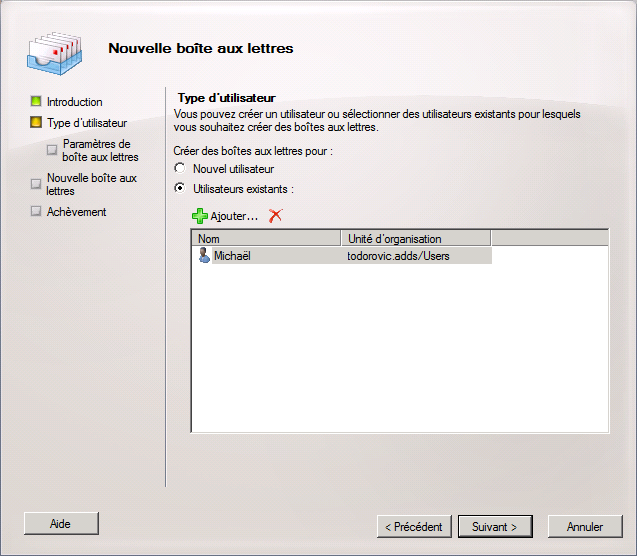

La création de comptes Exchange peut se faire de deux manières. Soit vous créez un nouvel utilisateur dans Active Directory et vous lui affectez immédiatement une boîte Exchange ou alors vous pouvez créer une boîte Exchange à un utilisateur déjà existant. Je vais créer une boîte à un utilisateur déjà existant. Sélectionnez Utilisateurs existants puis ajoutez les utilisateurs après les avoir sélectionnés dans Active Directory. L'assistant ne permet pas de lier une archive lors de la création de la boîte aux lettres. Il faudra procéder à cette étape plus tard si vous le souhaitez.

Vous devrez ensuite indiquer des paramètres de la boîte aux lettres. Dans une configuration basique, vous n'aurez qu'à indiquer l'alias de la boîte aux lettres. C'est ici que vous pourrez indiquer différentes stratégies à appliquer sur la boîte aux lettres ainsi que son emplacement dans les bases de données Exchange.

Vous pourrez procéder à la création des boîtes aux lettres après avoir validé le résumé de la création de boîtes. Comme toujours, l'équivalent en Powershell sera affiché.

VI-F-1-b. Création du compte AD▲

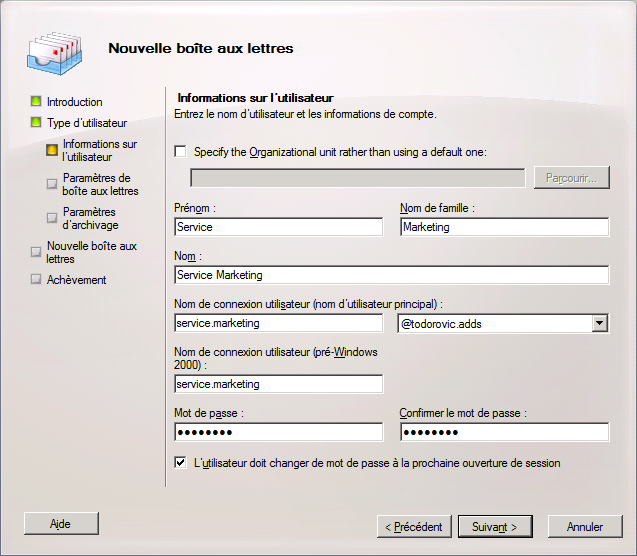

La création d'une boîte aux lettres sans avoir de compte AD se fait de la même manière que précédemment. Au lieu de choisir des utilisateurs existants, créez un nouvel utilisateur. Vous devrez indiquer les informations concernant votre utilisateur afin de le créer.

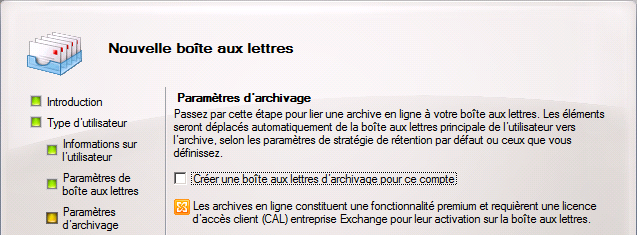

Vous devrez ensuite préciser les paramètres de boîtes aux lettres. Contrairement à la création de boîtes avec un compte existant, vous pourrez associer une archive dès la création de la boîte aux lettres.

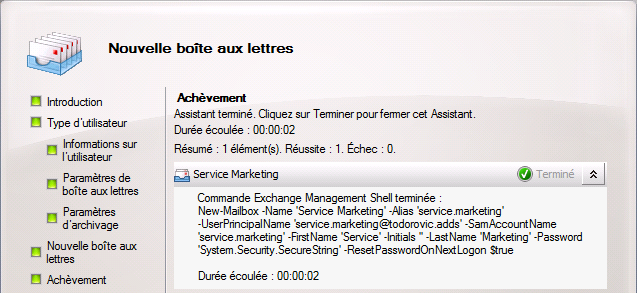

Après un résumé de la création à effectuer, celle-ci sera réalisée.

VI-G. Outlook Web App▲

VI-G-1. Authentification▲

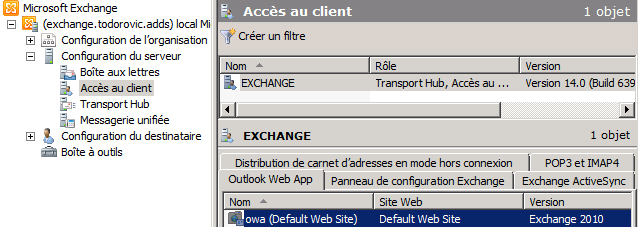

Outlook Web App permet un accès Web à votre boîte Exchange. Depuis Exchange 2007, OWA se rapproche le plus possible du client lourd Outlook. Il est possible de configurer cet accès Web de manière poussée. Il faudra aller dans la configuration du serveur d'accès client.

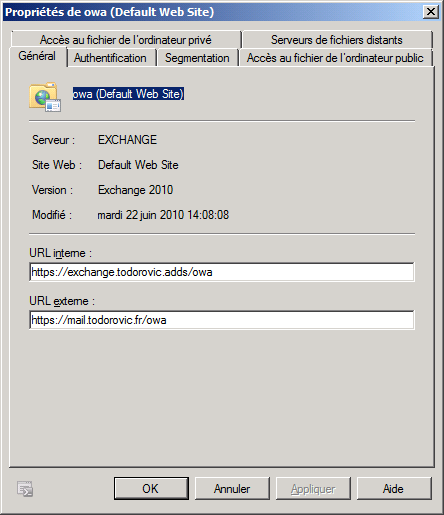

Ouvrez les propriétés du site OWA "owa (Default Web Site).

Vous pourrez modifier l'authentification d'OWA, activer ou non différentes fonctionnalités, gérer les accès aux fichiers et notamment le WebReady Document Viewing qui permet la visualisation des documents Office, Pdf, etc. en format html. En revanche, contrairement à ce que l'on pourrait croire, il n'est plus possible d'accéder à un serveur de fichiers depuis OWA. Il semblerait que la présence de la gestion de l'accès aux serveurs de fichiers soit un bug de la version finale d'Exchange.

Afin de simplifier notamment la vie de vos utilisateurs, vous pouvez changer le type d'authentification d'OWA. Par défaut, vous devrez vous connecter avec votre identifiant SAM (DOMAINE\utilisateur) sur un formulaire. Il est possible de se connecter avec son identifiant SAM, UPN ou utilisateur (en forçant un domaine précis). Vous pouvez également utiliser une authentification standard (intégrée Windows, Digest ou Basic). La méthode d'authentification doit être choisie selon plusieurs critères :

- source d'accès à OWA ; interne, externe ou interne/externe : si vous ne donnez accès à OWA qu'en interne, le meilleur choix sera sans doute l'authentification intégrée Windows (authentification par négociation NTLM ou Kerberos). La méthode Basic est déconseillée. Si vous souhaitez donner un accès externe avec un reverse-proxy simple, vous ne pourrez pas proposer l'authentification intégrée Windows (c'est techniquement possible, mais demande un prérequis important : il faut que l'ordinateur accédant à OWA fasse partie de l'entreprise et se connecte régulièrement). Il faudra alors choisir une authentification par formulaire : le login par UPN permet de se connecter avec ce que l'on peut prendre pour une adresse email pour peu que votre domaine soit configuré comme il faut (suffixe UPN identique au suffixe email et politique de nommage des utilisateurs AD identique à celle des adresses email). Concrètement, cela signifie que si vous avez une adresse email prenom.nom@domaine.com, il faudra que vos utilisateurs AD soit nommés prenom.nom et que leur suffixe UPN soit domaine.com. Cela permet à vos utilisateurs de se connecter directement avec leur adresse email (du moins avec une adresse identique à leur adresse email), ils n'ont donc pas plusieurs logins à retenir (Windows, Exchange, etc.). Ils peuvent d'ailleurs se connecter avec leur adresse UPN sur votre domaine Active Directory et ils n'ont alors qu'un login à retenir. Personnellement, j'essaie de faire en sorte que l'adresse UPN soit le seul login à retenir, c'est bien plus simple pour tout le monde ;

- volonté de proposer un SSO : si vous souhaitez proposer une authentification unique à vos utilisateurs, il faudra activer l'authentification intégrée Windows ou Basic ;

- méthode de publication d'OWA sur Internet : reverse-proxy simple ou préauthentifiant. Si vous mettez en place un reverse-proxy simple (qui ne fait aucune authentification), vous pourrez choisir l'authentification par formulaire ou standard (avec restrictions). Si vous mettez en place un reverse-proxy préauthentifiant, vous ne pourrez pas choisir l'authentification par formulaire. C'est le reverse-proxy qui transmettra un ticket à OWA pour dire que l'utilisateur est authentifié. Vous devrez savoir comment votre reverse-proxy transmet l'information d'authentification (ticket Digest, Kerberos, etc.) afin de choisir la bonne méthode d'authentification dans OWA.

Pour changer la méthode d'authentification, allez dans les propriétés d'OWA, onglet Authentification puis choisissez votre méthode d'authentification.

Pour obtenir la commande PowerShell équivalente, cliquez sur la petite icône Powershell en bas de la fenêtre après avoir changé votre méthode d'authentification.

Tout changement de méthode d'authentification requiert un redémarrage de IIS. Exécutez la commande suivante :

iisreset /noforceVI-G-2. Autorisation : segmentation des fonctionnalités▲

Il existe deux niveaux d'autorisation dans OWA : par utilisateur ou par serveur. Au niveau utilisateur, vous pourrez activer ou non l'accès OWA, mais vous pourrez surtout appliquer une stratégie à vos utilisateurs. Cette stratégie, à créer dans la configuration de l'organisation, Accès client, Stratégies de boîte aux lettres de Outlook Web App, vous permettra de gérer différents profils d'utilisateurs. Vous pourrez au choix activer ou désactiver les fonctionnalités suivantes :

- intégration Active Sync ;

- toutes les listes d'adresses : affichage de toutes les listes ou seulement des listes globales ;

- calendrier ;

- contact ;

- journal ;

- filtrage de courrier indésirable ;

- rappels et notifications ;

- notes ;

- client - Premium : accès à l'interface étendue d'OWA ;

- dossiers de recherche ;

- signature électronique ;

- vérificateur d'orthographe ;

- tâches ;

- sélection de thème ;

- intégration à la messagerie unifiée ;

- modification de mot de passe ;

- règles ;

- dossiers publics ;

- S/MIME ;

- récupération des éléments supprimés ;

- messagerie instantanée ;

- messages SMS.

Vous pourrez également modifier ces autorisations directement sur le compte utilisateur.

VI-H. Activation d'Outlook Anywhere▲

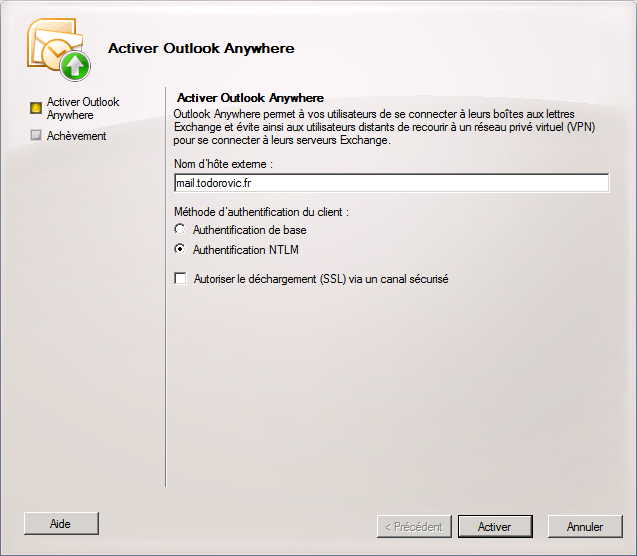

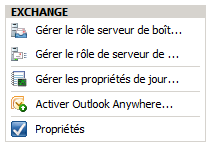

Outlook Anywhere permet la connexion de clients lourds venant d'Internet. Sa gestion se trouve donc dans le rôle d'accès client. Allez dans Configuration du serveur, Accès client. À droite, cliquez sur Activer Outlook Anywhere.

Vous devrez ensuite indiquer le nom d'hôte externe ainsi que la méthode d'authentification. L'authentification de base est moins sécurisée que celle exploitant NTLM. Il est donc préférable d'utiliser la négociation NTLM.

Le déchargement SSL permet au serveur de ne plus chiffrer avec le processeur, mais avec un coprocesseur dédié à cette fonction. Cette opération permet d'accélérer les chiffrements et déchiffrements SSL et par la même occasion de ne plus occuper le processeur du serveur. Ne disposant pas de ce matériel, je n'active pas cette fonction. Pour l'activer plus tard, vous devrez passer par Powershell.

Une fois la configuration effectuée, cliquez sur Activer.

Outlook Anywhere sera activé environ 15 minutes après la fin de l'assistant. Contrôlez l'absence de messages d'erreur dans l'observateur d'événements.

Pour vous connecter via Outlook Anywhere, vous devrez avoir le service Autodiscover configuré correctement à l'extérieur de votre entreprise. En effet, Outlook demandera à Autodiscover les paramètres de connexion : Outlook passera alors uniquement en HTTPS sur Outlook Anywhere.