II. Les bases▲

II-A. Les composants▲

Il existe différents composants dans Active Directory. À partir de Windows 2008, des termes sont apparus pour les désigner.

- ADDS : Active Directory Domain Services. Il s'agit du composant principal qui va gérer les utilisateurs, ordinateurs, stratégies de groupe, etc.

- ADCS : Active Directory Certificate Services. Il s'agit du composant d'autorité de certification. Il va vous permettre de générer des certificats de sécurité pour vos utilisateurs et votre réseau. J'ai écrit plusieurs articles sur ce sujet, le principal étant Configuration d'une infrastructure à clés publiques à deux niveaux sous Windows 2008 (R2).

- ADFS : Active Directory Federation Services. Il s'agit du composant permettant la fédération de services entre différents environnements Active Directory. Cela va vous permettre d'établir des relations de confiance avec des partenaires externes à votre entreprise (fournisseurs, fabricants, etc.) afin de leur donner un accès à certains de vos services internes de manière contrôlée et sécurisée.

- ADLDS : Active Directory Lightweight Directory Services (anciennement ADAM). C'est ADDS, mais allégé : seul l'annuaire est disponible. Cela est utile dans les cas où vous avez besoin d'un accès à des données de l'Active Directory sans avoir une autorisation de lecture totale dessus. C'est utilisé notamment dans la passerelle d'hygiène d'Exchange (Edge). ADLDS contiendra une copie partielle de votre Active Directory. Attention, ADDS n'utilise pas ADLDS, c'est un composant à part entière.

- ADRMS : Active Directory Rights Management Services. Ce composant permet de gérer les droits de manière pointue dans votre entreprise. Il ne s'agit pas des droits sur le fichier, mais sur le contenu du fichier. Vous pouvez dire sur un document Word qu'il ne peut pas être imprimé, transféré par e-mail, etc.

Ce tutoriel traite de l'installation d'ADDS.

II-B. Sites et domaines▲

Dans Active Directory, il existe un certain nombre de types d'objets et de concepts que je vais expliquer ici. Commençons par les sites et domaines.

Dans la conception d'Active Directory, Microsoft a tenté d'être le plus proche possible de la structure d'une entreprise. La structure d'une entreprise se compose en deux parties distinctes : physique et logique. Physique par son organisation géographique en différents sites et logique par sa hiérarchie. Il est important de garder cela à l'esprit.

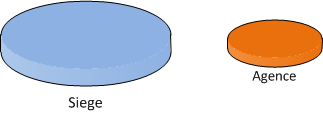

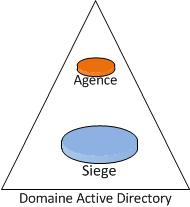

Un site désigne la combinaison d'un ou plusieurs sous-réseaux IP. Bien souvent, on attribue un sous-réseau IP à un site physique d'une entreprise. Cela permet de distinguer les postes sur le réseau de l'entreprise. En créant des sites Active Directory, les ordinateurs sauront qu'ils font partie de tel ou tel site. Cela est très important dans une configuration multisite du même domaine Active Directory. Si un contrôleur de domaine fait partie du site Agence et qu'un ordinateur du site Agence a besoin d'un accès à Active Directory, alors il n'aura pas besoin de contacter le site Siege : il ira directement voir le serveur de l'agence. Si le serveur de l'agence est en panne alors il pourra aller voir le serveur du siège en utilisant des liens WAN. Les sites sont généralement symbolisés par des ovales ou des camemberts. Voici la représentation des sites mentionnés précédemment. Le lien WAN n'est pas représenté.

Un domaine, contrairement à un site, mappe la structure logique de l'organisation. C'est-à-dire bien souvent la hiérarchie. Le domaine n'a aucun lien avec le réseau IP : c'est un ensemble d'ordinateurs et d'utilisateurs partageant le même annuaire. Un domaine porte un nom : nous le verrons plus loin, il est très important de bien le choisir. L'espace de nommage est réalisé grâce au système DNS. Un domaine peut avoir plusieurs sous-domaines : on crée ainsi une arborescence. Le séparateur est le point. Si l'on souhaite créer un sous-domaine corp dans un domaine existant developpez.adds, alors le domaine se nommera corp.developpez.adds.

Chaque domaine doit être géré par au moins un serveur distinct. Cela veut dire qu'un serveur Active Directory ne peut pas gérer plusieurs domaines Active Directory. Si vous voulez un domaine et un sous-domaine, il vous faudra deux serveurs Active Directory distincts. Un domaine peut être géré par plusieurs serveurs Active Directory : cela permet de répartir les cinq rôles FSMO (Flexible Single Master Operation).

Bien qu'il soit possible de créer plusieurs domaines et sous-domaines, il est conseillé d'être le plus possible proche de la configuration idéale : une configuration monodomaine. Il est très simple de créer des domaines à tour de bras. Cependant, créer des domaines multiplie la charge administrative par le nombre de domaines créés. La création d'un domaine supplémentaire doit être justifiée dans la mesure où elle va fortement impacter votre charge de travail. Voici des justifications possibles :

- la délégation de l'administration d'Active Directory ne convient pas dans votre organisation (pour des raisons principalement politiques) ;

- la sécurité des données de votre domaine, par exemple, lors de l'utilisation de serveurs BlackBerry ;

- etc.

Un domaine est généralement représenté par un triangle.

Ce qu'il faut retenir, c'est qu'un domaine peut être sur plusieurs sites, mais qu'un site (au sens Active Directory) ne peut pas avoir plusieurs domaines. Un site mappe la structure physique alors que le domaine mappe la structure logique de l'organisation.

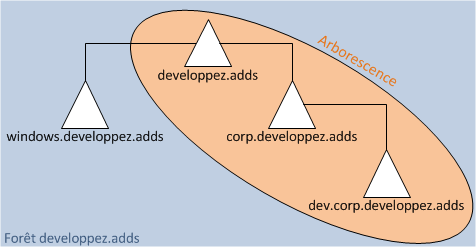

II-C. Arborescences et forêts▲

Une arborescence est une notion qui découle du système DNS et des domaines Active Directory. Comme nous l'avons vu précédemment, il est possible de créer des domaines dans des domaines. Cette création se fait dans un espace de nommage contigu : le sous-domaine corp fait partie du domaine developpez.adds et portera donc le nom corp.developpez.adds. Cette notion d'arborescence est différente de celle de forêt. Une forêt peut comprendre plusieurs arborescences. La forêt developpez.adds présentée ci-dessous comporte quatre arborescences :

- de developpez.adds à windows.developpez.adds ;

- de developpez.adds à dev.corp.developpez.adds ;

- de developpez.adds à corp.developpez.adds ;

- de corp.developpez.com à dev.corp.developpez.adds.

Les arborescences d'une même forêt peuvent partager des ressources et des fonctions administratives. Comme pour les domaines, il est conseillé d'être, le plus possible dans la configuration idéale, c'est-à-dire en monoforêt. La configuration idéale est donc un Active Directory monodomaine monoforêt.

II-D. Niveau fonctionnel de forêt et de domaine : différentes fonctionnalités▲

Active Directory est un produit en évolution depuis sa création. Afin de conserver des niveaux de compatibilité entre les différentes versions de Windows et des produits s'implantant dans Active Directory (Exchange, MOM, SCCM, etc.), il a été introduit la notion de niveau de forêt et de domaine. Il existe actuellement plusieurs niveaux de forêt et de domaine :

- Windows 2000 mixte ;

- Windows 2000 natif ;

- Windows 2003 ;

- Windows 2003 R2 ;

- Windows 2008 ;

- Windows 2008 R2.

Pour augmenter le niveau fonctionnel d'une forêt, il faut que tous les domaines soient au minimum de ce niveau fonctionnel. Un niveau fonctionnel impose que tous les contrôleurs de domaine soient capables de gérer ce niveau fonctionnel. Par exemple, pour avoir un niveau fonctionnel Windows 2008, il faut que tous les contrôleurs de domaine soient en Windows 2008. Il est possible d'avoir des contrôleurs de domaine de version supérieure dans un domaine de niveau inférieur : on peut avoir un niveau fonctionnel Windows 2003 avec des contrôleurs de domaine Windows 2003 et Windows 2008.

Je ne vais pas faire le comparatif des niveaux fonctionnels, je vous propose donc de consulter la page suivante : Présentation des niveaux fonctionnels des services de domaine Active Directory.

Jusqu'en Windows 2008, il n'était pas possible de baisser le niveau fonctionnel d'un domaine ou d'une forêt. Depuis Windows Server 2008 R2, cela est possible. Je vous invite à consulter ceci : Baisser le niveau fonctionnel d'une forêt sous 2008R2. C'est maintenant possible, mais je conseille d'éviter le plus possible d'utiliser cette fonctionnalité. En effet, cela peut avoir des effets de bord qui seront difficilement récupérables. Réfléchissez bien avant d'élever votre niveau fonctionnel, cela vous évitera une perte de temps considérable.

II-E. Utilisateurs et ordinateurs▲

Chaque utilisateur dans Active Directory est associé à un objet. Cet objet contient plusieurs attributs qui décrivent l'utilisateur (nom, prénoms, login, adresse e-mail, téléphone, département, etc.). Ces attributs peuvent permettre de trouver des utilisateurs dans votre domaine. Ils peuvent par exemple être utilisés dans Exchange pour constituer des listes dynamiques de distribution d'e-mails. Ces utilisateurs peuvent se voir attribuer des autorisations sur d'autres objets de votre Active Directory. Lorsque vous commencerez à avoir plusieurs utilisateurs, vous pourrez les gérer par groupe.

Les ordinateurs disposent également de comptes spécifiques dans Active Directory. Ces comptes existent pour gérer la sécurité pour les accès à certaines ressources comme les stratégies de groupe, les logins, l'accès au réseau (avec NAP par exemple). Vous pourrez également gérer les ordinateurs par groupe.

II-F. Groupes▲

Il existe deux types de groupes. Le premier et le plus courant est le groupe de sécurité. Ce type permet de gérer la sécurité pour l'accès et l'utilisation des ressources de votre réseau. Le deuxième type est le groupe de distribution. Ce type permet simplement de gérer des listes de distribution d'e-mails dans un serveur de messagerie.

Pour ces groupes, il existe trois étendues :

- Domaine local : vous pourrez y ajouter des comptes de n'importe quel domaine et/ou des groupes « Domaine local » du même domaine et/ou des groupes universels/globaux de n'importe quel domaine. Les autorisations portent uniquement sur le domaine auquel le groupe appartient ;

- Globale : vous pourrez y ajouter des comptes du domaine d'appartenance et/ou des groupes globaux du domaine d'appartenance. Les autorisations peuvent être accordées dans n'importe quel domaine ;

- Universelle : vous pourrez y ajouter des comptes de n'importe quel domaine et/ou des groupes globaux et universels de n'importe quel domaine. Les autorisations pour cette étendue portent sur tout le contenu de la forêt.

II-G. RODC▲

Il s'agit d'une nouveauté apparue avec Windows 2008. RODC signifie Read-Only Domain Controller ou Contrôleur de domaine en lecture seule. Il s'agit d'un contrôleur de domaine spécialement prévu pour les architectures de type Branch Office ou réseau d'agences donc en architecture multisite. Un contrôleur de domaine en lecture seule sera installé dans les agences : les seules modifications possibles seront faites par le biais du contrôleur de domaine responsable de la réplication. Ce contrôleur de domaine responsable de la réplication est nommé tête de pont. L'avantage principal du RODC est qu'il ne nécessite quasiment aucune maintenance et est plus sécurisé qu'un contrôleur de domaine classique puisqu'il est en lecture seule. Ce type de contrôleur de domaine est parfait pour les agences où il n'y a pas d'administrateur système. Cependant, cela est problématique pour les applications ayant besoin d'un accès en écriture sur Active Directory comme Exchange par exemple.

Je ne vais pas développer la configuration d'un RODC dans ce tutoriel. Je vous propose donc la page Technet Read-Only Domain Controller Planning and Deployment Guide.

II-H. DNS▲

Voici la partie la plus importante d'Active Directory. Le DNS est la base d'Active Directory : comme dans un château de cartes, retirez le DNS et votre architecture Active Directory s'écroule. C'est grâce au DNS que vos clients (postes utilisateurs ou serveurs membres du domaine) vont pouvoir trouver le ou les serveur(s) Active Directory.

Pour trouver le serveur Active Directory, les clients vont demander au DNS l'enregistrement de type SRV ayant pour nom _ldap._tcp.developpez.adds (où developpez.adds est votre nom de domaine). Cet enregistrement SRV contient le nom du serveur qui possède l'annuaire ainsi que le port TCP à utiliser pour accéder à ce serveur en LDAP. Par défaut, ce port est le 389 pour les communications non cryptées. Une requête DNS supplémentaire sera effectuée pour connaitre l'IP du serveur en question. Une fois que le client saura quel serveur contacter, il pourra avoir accès (à condition d'avoir des identifiants) aux différentes ressources proposées grâce à Active Directory : partage de fichiers et d'imprimantes, messagerie, etc. Il est dont vital pour votre architecture d'avoir un service DNS qui fonctionne correctement. Généralement, on va utiliser le serveur DNS fourni avec Windows Server et la plupart du temps, placer le serveur DNS sur le serveur Active Directory. Il est possible d'utiliser des serveurs différents du type Bind9 sous Linux. Cependant, cela requiert une certaine configuration, notamment pour la réplication des informations entre serveurs : celle-ci ne sera plus gérée par Active Directory, mais par votre serveur DNS.

Avoir un service DNS fonctionnel est très important, mais le choix du nom de votre forêt et domaine racine l'est encore plus. Voyons comment le choisir correctement.